By Esad I. 10/09/2019

Informacje potrafią być cenniejsze od złota. Każda organizacja posiada informacje tak cenne, że jeśli trafią w niepowołane ręce mogą prowadzić do otrzymywania ogromnych grzywien, a nawet poważniejszych konsekwencji. Jednak ten post nie dotyczy odpierania ataków hakerów; a sposobów ochrony przed wewnętrznymi wyciekami od przeciętnych użytkowników wewnątrz organizacji.

Źródłem wielu wyzwań związanych z danymi jest brak wiedzy o tym, co mamy i gdzie się to znajduje, co ostatecznie jest skutkiem niewłaściwego zarządzania danymi.

Dlaczego zarządzanie danymi/bezpieczeństwo danych jest ważne?

W dzisiejszych czasach, potęga danych w napędzaniu biznesu jest dobrze znana. To na dancyh opierają się analizy biznesowe. Wynika z tego, że zarządzanie danymi jest równie ważne.

Brak skutecznego zarządzania danymi w firmie gwarantuje jedno: istnienie słabych danych. Przejawiają się one w niespójnych definicjach, duplikatach, brakujących polach i innych klasycznych faux pas. Niektóre z najważniejszych trendów, które powodują większą potrzebę zarządzania danymi, obejmują:

- Zwiększanie ilości danych z coraz większej liczby źródeł, powodujące niespójności, które należy zidentyfikować i rozwiązać przed podjęciem decyzji opartych na wykorzystaniu nieprawidłowych informacji

- Więcej samoobsługowych raportów i analiz (demokratyzacja danych), które stwarzają potrzebę wspólnej definicji danych w całej organizacji

- Stały wpływ wymogów regulacyjnych, takich jak RODO; sprawił, że jeszcze ważniejsze stało się posiadanie silnej wiedzy na temat tego, gdzie znajdują się określone typy danych i jak są one wykorzystywane

- Rosnące zapotrzebowanie na wspólny język biznesowy, umożliwiający międzywydziałową analizę i podejmowanie decyzji

Niezależnie od typu danych, którymi zarządza organizacja (hurtownie danych, repozytoria danych, big data itp.), Posiadanie dobrze określonej polityki zarządzania danymi jest niezbędne, aby umożliwić proaktywne zarządzanie danymi. Wycieki danych mogą przybierać dowolny kształt i występować w dowolnym systemie; im lepsze zarządzanie i środki bezpieczeństwa, tym mniejsze prawdopodobieństwo wystąpienia poważnego wycieku.

Czym zarządzać

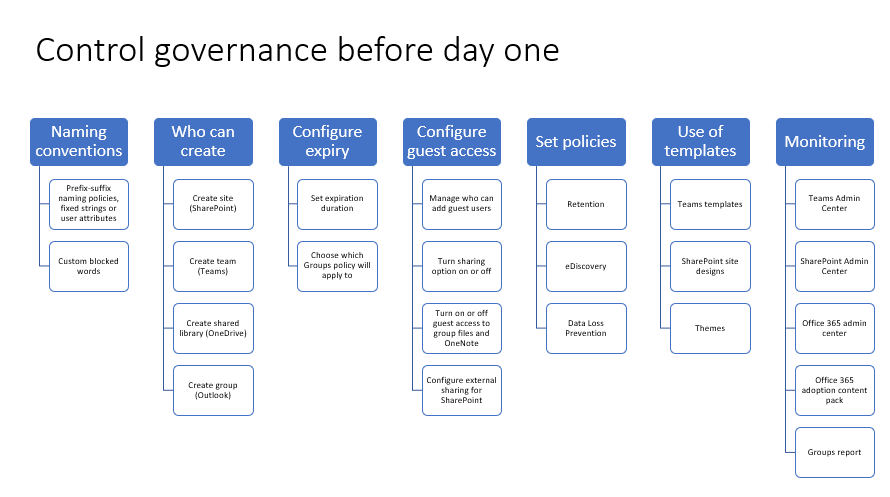

Kiedy myślimy o zarządzaniu danymi, już na samym początku musimy zaplanować trzy główne rzeczy:

- Obsługa grup i członkostwa. Kto uzyska dostęp do czego i w jaki sposób dostanie uprawnienia do określonych grup? Na przykład, jeśli pracownik dołącza do firmy, może zostać dodany do grup zawierających potrzebne mu materiały na podstawie atrybutu, który ma przypisany w usłudze Active Directory.

- Ochrona zasobów grupowych. Zapewnienie bezpieczeństwa treści/danych/zasobów grupowych. W jaki sposób? Stosując polityki, myśląc o etykietach, rozważając implementację uwierzytelniania wielopoziomowego i tak dalej.

- Zarządzanie cyklem życia grupy. Jak będą tworzone grupy i przez kogo? Jaki będzie jej cykl życia? Czy chcesz stworzyć politykę wygasania grupy? Czy chcemy przeprowadzać automatyczną archiwizację zespołu? Kiedy grupa powstaje, kiedy kończy i które z tych rzeczy możemy zautomatyzować?

Omówienie zapobiegania utracie danych w Microsoft Teams

Niedawno funkcje zapobiegania utracie danych (Data Loss Prevention, DLP) zostały rozszerzone o czat i komunikaty na kanałach Microsoft Teams. Jeśli Twoja organizacja ma DLP, możesz teraz ustalić polityki, które uniemożliwiają innym udostępnianie poufnych informacji w kanale Microsoft Teams lub w sesji czatu. Oto kilka przykładów:

Przykład 1: Ochrona poufnych informacji w wiadomościach. Załóżmy, że ktoś próbuje udostępnić gościom (użytkownikom zewnętrznym) poufne informacje w czacie lub na kanale aplikacji Teams. Jeśli twoje DLP jest ustawione, aby temu zapobiec, wiadomości z poufnymi informacjami wysyłane do użytkowników zewnętrznych są usuwane. Dzieje się to automatycznie i w ciągu kilku sekund, w zależności od konfiguracji zasad DLP.

Przykład 2: Ochrona poufnych informacji w dokumentach. Przypuśćmy, że ktoś próbuje udostępnić dokument zawierający poufne informacje gościom na kanale lub czacie Microsoft Teams. Jeśli masz odpowiednio zdefiniowaną politykę DLP, dokument nie będzie mógł zostać otworzony przez tych użytkowników.

Należy pamiętać, że w takim przypadku zasady DLP muszą obejmować programy SharePoint i OneDrive, aby ochrona była dostępna. (To jest przykład DLP dla SharePoint, który pojawia się w Microsoft Teams i dlatego wymaga, aby użytkownicy mieli licencje na Office 365 DLP (zawarte w Office 365 E3), ale nie wymaga od użytkowników posiadania licencji na Office 365 Advanced Compliance.)

Pierwsze 30 dni

Kiedy mówimy o utracie danych w Microsoft Teams lub jakimkolwiek innym systemie współpracy, chcemy zacząć od szybkich korzyści. Może to oznaczać:

- Wyszukiwanie i znajdowanie wrażliwych danych. Obejmuje to identyfikację źródeł (Office 365, Box, Dropbox, Yammer itp.), rodzaju wrażliwych danych (CCPA, RODO, PII, PCI, ITAR, PHI) oraz związanego z tym ryzyka.

- Projektowanie schematu klasyfikacji danych osobowych. Wymaga to podjęcia decyzji, czy chcemy używać etykiet, systemu czy danych pliku. Trzeba także utworzyć schemat etykietowania, który będzie zawierał dane osobowe, a także taksonomię dla każdej etykiety.

Kolejne 30 dni

Kolejne 30 dni powinno być poświęcone dalszej pracy w powyższych obszarach.

W przypadku wyszukiwania oznacza to:

- Modyfikację/aktualizację sposobu identyfikacji danych wrażliwych,

- Tworzenie customowych definicji w celu znalezienia dodatkowych danych,

- Automatyzację świadomości i delegowanie odpowiedzialności.

W przypadku tworzenia schematu klasyfikacji oznacza to:

- Nadanie priorytetu etykietom przypisywanym automatycznie,

- Agregowanie incydentów i poprawianie fałszywych alarmów,

Weryfikację manualną i ponowną klasyfikację.

Ostatnie 30 dni i później

Gdy minie pierwsze 60 dni, powinieneś już rozumieć, jakie masz treści. Na tym etapie możesz zacząć dostosowywać ostatnie wymagania dotyczące zarządzania bezpieczeństwem i doskonalić raportowanie.

Jeśli chodzi o bezpieczeństwo, warto sprawdzić, czy nie ma zagrożeń związanych z udostępnianiem, przeglądając wbudowane raporty. Możesz ich użyć, aby sprawdzić, co zostało zidentyfikowane jako naruszenie bezpieczeństwa, i spróbować określić podstawowe przyczyny tego naruszenia. Zalecane jest również wyszukiwanie zduplikowanych plików, ponieważ ludzie często próbują udostępniać i używać tego samego pliku w różnych systemach (SharePoint Online, Microsoft Teams itp.).

Wreszcie należy położyć nacisk na rejestrowanie i przechowywanie. Szukaj integracji z systemami zarządzania informacją związaną z bezpieczeństwem i zdarzeniami (Security Information and Event Management , SIEM) i przekrocz 90 dni raportowania trendów, aby porównać zespoły, lokalizacje i systemy. W ten sposób możesz wykorzystać wiele sygnałów dla wielu systemów.